除了了解侧通道理论的基础知识之外,了解如何执行 SCA 以避免面临风险也很重要。

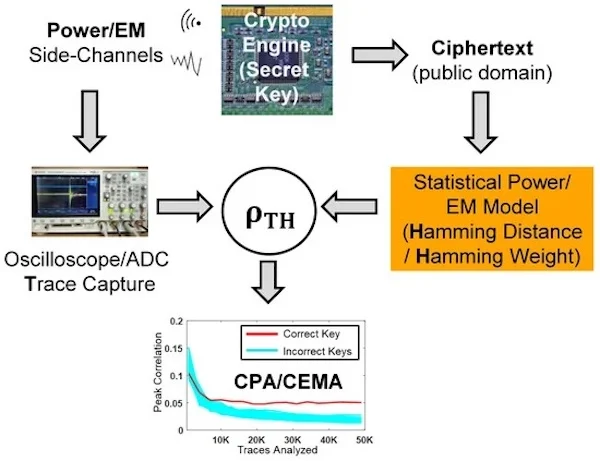

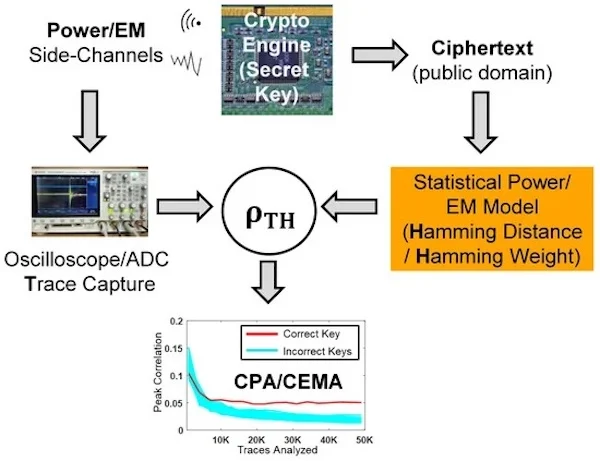

对于电力和基于 EM(电磁)的 SCA,我们可以看到一般攻击过程(示例如图 1 所示)相对相同。

图 1. 电力/EM SCA 的攻击流程。图片由Das 等人提供

攻击者通常首先收集有关设备功耗或辐射的大量数据点。然后,攻击者按照选定的泄漏模型对这些痕迹执行一系列统计分析。

如果泄漏很严重并且与数据的关系很明显,那么攻击者只需要一些跟踪即可完成工作。然而,常见的情况是,噪声需要攻击者收集数千条痕迹才能成功确定其痕迹与秘密数据之间的统计显着性。一般来说,攻击者收集的痕迹越多,攻击成功的概率就越高。

通过了解如图 1 所示的一般攻击流程,我们可以从另一个角度来防止 SCA,即让攻击者付出极大的努力。我们可以通过要求攻击者收集大量的痕迹来破坏我们的系统,从而使我们的系统更安全。因此,从设计的角度来看,我们的任务是实施足够的对策,使攻击变得过于昂贵而不可行。

EM 攻击的硬件级技术示例

我们减轻侧通道攻击威胁的一种方法是在硬件级别实施安全设计技术,我们可以以减少物理泄漏的方式 设计逻辑门、电路和硅布局。

为了减少电磁辐射,可以采取多种方法来降低泄漏信号强度。

例如,在硅布局上,设计人员可以通过明智的金属层布线来屏蔽布局中的敏感信号。在 2019 年的一篇论文中,Das 等人提出了 一种硅布局技术,其中整个加密位于局部较低层金属层内,其泄漏无法被外部攻击者发现。本文结果如图2所示。

我们可以通过明智地选择硅布局和金属层布线来限度地减少电磁发射的信号强度。

图 2. 我们可以通过明智地选择硅布局和金属层布线来限度地降低电磁发射的信号强度。图片由Das 等人提供

在硅级提出的另一种电磁对策是采用双逻辑技术,其中与差分信号类似,两个互补逻辑运算的辐射理论上会相互抵消。

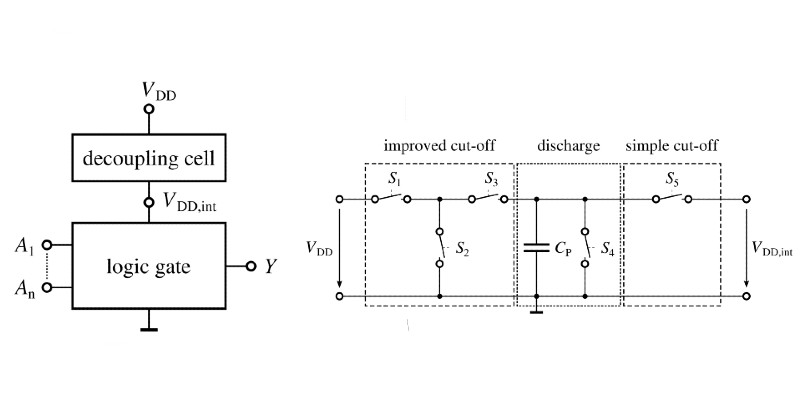

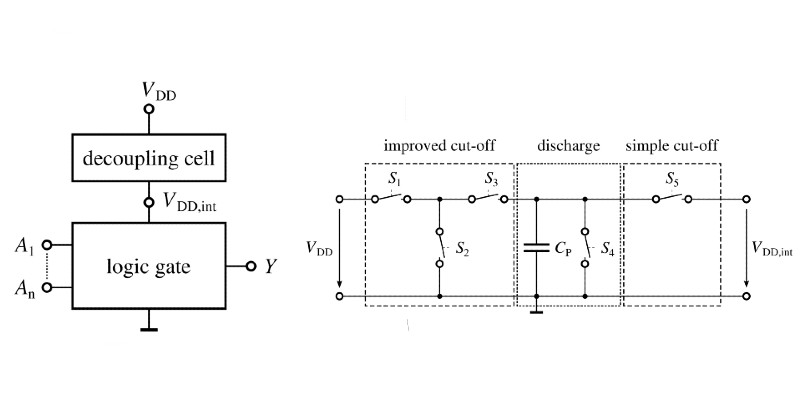

电源硬件级技术示例

对于电力攻击缓解,也有许多建议的技术。Gornik 等人在 2015 年的一篇论文中。提出了一种通过使用电源去耦电路来防止功率分析攻击的方法。该对策的主要概念是将逻辑门的电源与

芯片的主电源解耦。这样做时,能够访问主电源的对手将无法观察到由芯片内逻辑的

开关活动引起的瞬时功耗。

建议采用电源去耦电路来缓解电源攻击。

图 3. 建议用于缓解电源攻击的电源去耦电路。图片由 Gornik 等人提供

针对电源攻击提出的另一种对策是随机动态电压缩放,其中电压轨的值将随机变化,因此很难将电流消耗与逻辑操作直接关联起来。