世界各地的能源供应商和政府都在寻找升级其能源系统的方法。 这些努力的很大一部分花在智能电网概念上,该概念将联网和自动化引入电力系统中。 智能电网使消费者和供应商可更好地监控电力消耗。提高了可靠性和效率,降低了成本。 但是计算机化和联网也产生了安全和攻击隐患。

2009 年的研究对智能电网的威胁进行了很好诠释,当时 IOActive 的研究人员使用联合网络攻击远程潜入并控制了智能电表。 他们能够接管一台设备,在液晶屏上显示一条消息,并从电表到电表散布攻击。 尽管这些研究人员没有造成任何毁坏,但很容易想象一场类似的攻击将家庭和企业从电网切断,从而造成大范围的破坏。 智能电网还有可能将信息透露给未授权用户。 有风险的数据包括:

●诊断信息

●维护信息

●身份(可能包括个人信息)

●帐单数据

●系统状态

保护电网运作和相关数据流是智能电网计划成功的关键。 提高安全性的一种方式是将系统重要和机密部分与非重要和非机密部分分开。 本文介绍了如何使用安全 Hypervisor 和 Intel® 虚拟化技术 (Intel® VT) 实现这一目标。

虚拟化、分区和安全

一种已经证实可行的安全方案是通过物理方式分开构建安全和非安全的设备和网络。 对于大多数智能电网而言,这种方法是不实际的,既昂贵又繁冗。 一种更经济高效的解决方案是利用嵌入式虚拟化,在同一台设备上运行安全和非安全软件。

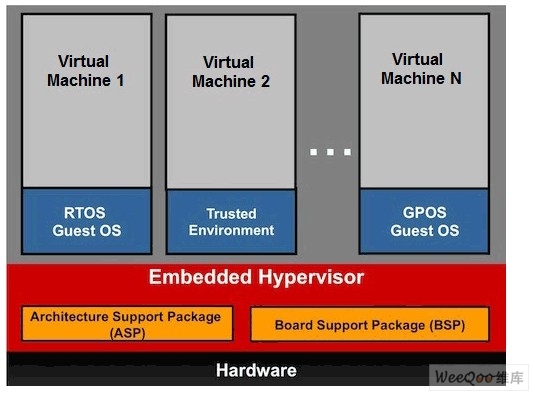

虚拟化使开发人员可将一个硬件平台分区成多个虚拟机,每个上面运行自己的来宾操作系统 (OS)。虚拟机由一个位于来宾 OS 和硬件之间的 Hypervisor(也称为虚拟机监视器)管理。使用一个安全的 Hypervisor,如风河 Hypervisor,虚拟机之间被严格地分开,这样一个分区上出现的攻击、崩溃或不良行为将不会影响到其他分区。 这种隔离使一个单独的硬件可同时安全运行安全和非安全软件。

图 1 显示了一个支持安全、受信任虚拟机的安全分区架构示例。 此架构支持在一个运行少执行的安全、受信任分区中进行智能电网控制和数据处理。 安全要求较低的实时控制和设备界面可在第二个分区的实时操作系统 (RTOS) 上运行。 同时,图形用户界面 (GUI) 可在第三个分区中的通用操作系统 (GPOS) 上运行。

图 1. 一个安全分区架构示例。

安全逐渐成为电网的一个重要要求,很有必要验证并智能电网设备的安全性。 验证系统安全是一项单调、昂贵和耗时的工作,对于复杂的系统则更加费力。 一个安全 Hypervisor 可简化此工作,将安全重要性高的功能划分到受信任分区,安全重要性低的软件分到不受信任分区。 此划分减少了验证工作量,因为仅受信任分区的软件需要验证。

为了让安全分区可用于智能电网设备,必须有一个安全可靠的方式让受信任组件与不受信任组件通信,还要有一个在智能电网设备网络上安全通信的方式。

联网,分区间通信

分区间通信是虚拟化系统的一个重要要求,因为总是需要从受信任分区到不受信任分区传输数据和控制。 由于安全原因,Hypervisor 会根据系统安全策略和系统配置严格地控制分区间允许的通信和数据访问。 一种通信机制是安全进程间通信(安全 IPC 或 SIPC)。

图 2 显示了一个分区间使用 SIPC 的示例。 SIPC 使用单向通道(阻止返回通道),可同时提供异步和同步消息传递。

图 2. 分区间的安全 IPC (SIPC)。

保护到外界的通信,通过专用网络或公共 Internet,是智能电网设备的另一个重要要求,因为这些设备必须将机密帐单、使用和控制信息传回电网。 保护这些数据的一种方法是使用创建多个单级 (MSL) 联网的高可靠性网络堆栈。 此方法支持同一连接上各种不同的安全级别,但是处于不同安全级别的连接总是保持分开的。 使用这种方法,在智能电网设备内和外部的电网通信网络内可使安全信息与不安全信息保持分开。

图 3 显示了一个专用的架构,位于一个专用受信任分区的高可靠性网络堆栈分析并发布数据包到系统其他部分。 如 802.1Q 描述的虚拟局域网标签用于指示进出设备的数据包的目的地。 这样安全数据即可与通用通信分开验证和隔离。

图 3. 用于网络通信的高可靠性网络堆栈。

对网络堆栈使用专用受信任分区可保护系统其他部分免受网络攻击,限制可用的隐蔽通道给潜在攻击者。 因为该网络堆栈与系统其他部分隔离,所以更容易测试、诊断和验证堆栈。 尽管该堆栈仍然可能被外界攻击,但是隔离和完整验证提供了更安全的通信。

利用 Intel 虚拟化技术

Intel 虚拟化技术 (Intel VT) 大大提升了安全 Hypervisor 的优势。Intel VT 提供了硬件辅助机制,增强了虚拟化系统的性能和安全性。Intel VT 的主要元素:

●处理器虚拟化增强。用于 IA-32、Intel? 64 和 Intel? Architecture (Intel? VT-x) 的Intel? 虚拟化技术加速了 Hypervisor 和来宾操作系统之间控制传输的速度。 它使用硬件辅助为来宾操作系统捕获和执行一些指令。除了性能加速外,Intel VT-x 还允许实现一些 Hypervisor 安全功能。

●内存和 I/O 虚拟化。用于 Directed I/O (Intel? VT-d) 的Intel? 虚拟化技术使 Hypervisor 可为每个来宾操作系统指定特定 I/O 设备。每个设备都给定了一个特定的内存区域,只有该设备和指定的来宾操作系统可访问。硬件辅助再次加速了性能,因为 Hypervisor 不再必须参与每次 I/O 事务。

风河 Hypervisor 是一个安全 Hypervisor 的例子,支持 Intel VT-x 和 Intel VT-d。 通过结合使用风河 Hypervisor 和启用了 Intel VT 的处理器,开发人员可以创建分区系统以实现别的安全和性能。

分区不是的

使用 Hypervisor 技术的分区可帮助开发生产和验证都经济高效的安全智能电网设备。 但是,安全不仅是分区。 需要许多其他如安全软件设计等实践来确保设备整体的安全性。 非重要部分的漏洞可能降低产品的可用性,即使这些漏洞对电网不造成威胁。 例如,智能电网设备用户界面的损坏可能导致其不能再用了,或需要恼人的重置来清除问题。 要避免此类问题,应对系统的所有部分都采取适当的安全措施,包括受信任和不受信任部分。 分区是一个重要的工具,但只是整个安全架构的一部分。

总结

智能电网设备易受网络攻击,特别是位于如 Internet 等公共网络中。 要解决这些漏洞,开发人员可以转向使用了安全 Hypervisor 和 Intel VT 的嵌入式虚拟化技术。以下是几个将虚拟化用于智能电网设备的强有力的理由:

●虚拟化可使开发人员将多个系统整合成一个,从而节约材料单成本、减少大小、重量和电力,还可降低供应链成本和复杂度。

●将系统的安全部分与非重要部分分开来可极大降低系统安全性验证成本。

●分区可使智能电网设备增加复杂性和功能(例如,添加 GUI 和新应用程序),同时保持受信任分区更简单和易于维护。

●安全虚拟化可提高网络安全性并减少攻击漏洞。

尽管它不能解决每一个设计问题,但是虚拟化为开发人员提供了一套重要的工具集,以满足这个不断发展的新市场的需求。 使用这些工具,开发人员可以进行创新设计,给自己带来竞争优势。

免责声明: 凡注明来源本网的所有作品,均为本网合法拥有版权或有权使用的作品,欢迎转载,注明出处。非本网作品均来自互联网,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。