什么情况下网络安全问题会变成物理安全问题?换句话说,什么情况下半导体必须具有内置篡改检测器?

在广泛的非国防市场,有些人认为网络安全完全可以满足他们的需求。毕竟,他们设置了栅栏、大门、警卫、

摄像头和防火墙,并且由他们自己的员工来制造和/或生产自己的系统,从而实现了“物理”安全。这可能就足够了。但大家扪心自问,在什么条件下任何人(可能是员工)都可以访问一台设备,他们的哪些做法可使设备所具备的功能被利用或被秘密提取?

这势必需要公司回答以下问题:我的供应链管理是否安全?设备或货物是否曾“丢失”?设备如何停用?谁负责维修设备,设备如何升级?“谁可以在设备的使用寿命期间访问该设备,他们可以如何处理该设备?”这些问题的答案将有助于推动组织的决策过程。

下面是需要考虑的关键安全主题:

生产(制造

印刷电路板)、配置和测试

·在任何非易失性器件的编程过程中,公司是否使用了经过哈希运算且已签名的映像?是否存在记录已配置内容、已配置的电路板数量以及未通过出厂测试的电路板数量的可审核日志?这些日志是否经过哈希运算且已签名?

·是否禁止了调试端口?

发货给客户

·组织能否对发货件数与客户收到的件数进行核对?大多数客户会立即说“嘿,少了一件!”。但是,如果客户因为某种原因丢失了一件,该怎么办?这家公司不得不假定有一件设备流落在外。

·公司及其客户能否验证交付设备的完整性?他们能否验证设备在运输过程中未遭到篡改?

已部署设备

·设备上是否有防篡改密封?

·是否只允许获得授权的技术人员维修设备?

·是否允许远程更新?

o如果允许,经过验证后,这些映像是否是完整的和真实的?

o是否有适当的机制来防止回滚?

·设备停用时是否执行零值化?是否使其无法操作?是否将其销毁?

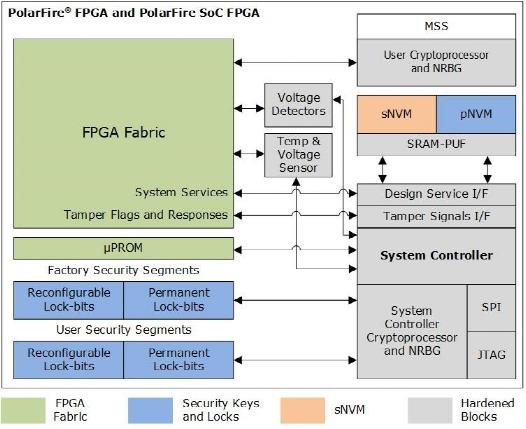

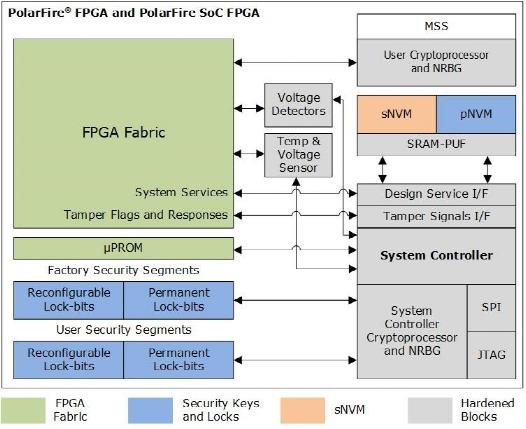

如果对上述任何一个问题的回答都是“否”,那么组织应该认真考虑内置防篡改对策的半导体,这样他们便可根据设备在其生命周期内可能出现的风险情况为其量身定制篡改响应。例如,FPGA产品应该具有可用于定制威胁响应的多种防篡改功能(图1)。示例包括:

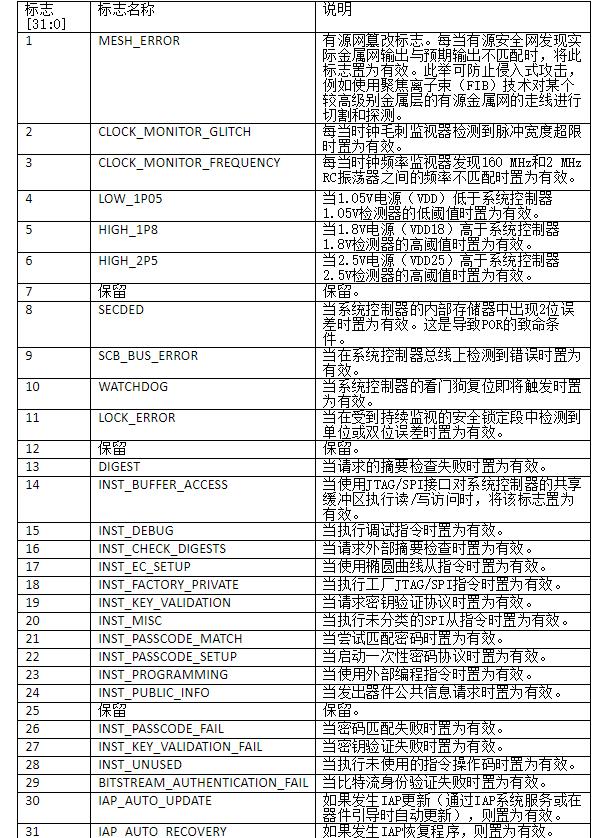

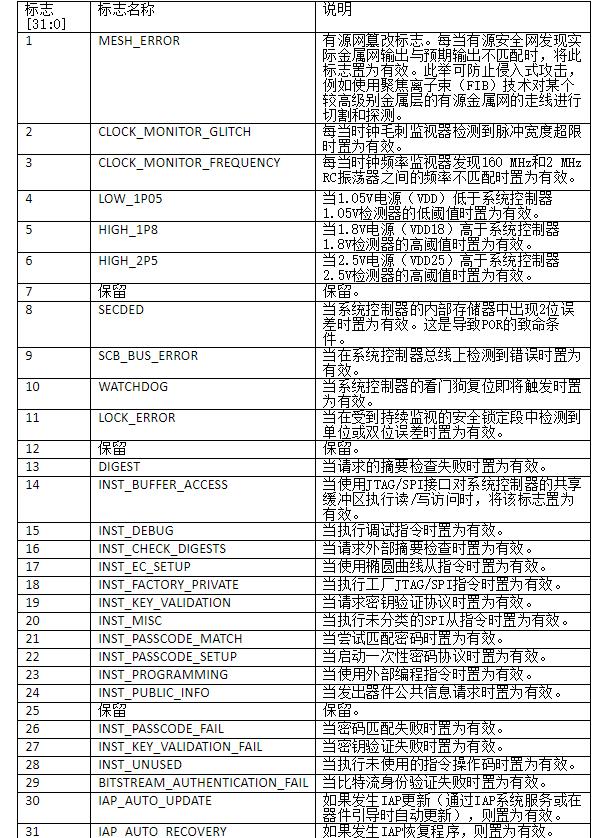

·足够数量的数字篡改标志

·多个模拟窗口电压检测器,可为您提供每个关键

电源(Vdd、Vdd18和Vdda25)的高/低跳变点

·数字窗口温度,可为您提供高/低管芯温度

·来自内置温度检测器的原始电压和温度值

·系统控制器慢速时钟,用于指示系统控制器的欠压条件

·数字总线(至少5位),用于指示器件复位源(已触发DEVRST引脚、篡改宏输入、系统控制器看门狗和安全锁定篡改检测器,以及任何其他复位)

图1. Microchip PolarFire FPGA和PolarFire SoC FPGA器件的设计和数据安全属性

将任何或所有配置存储元件清零并进行验证。将内部易失性存储器(例如LSRAM、uSRAM和系统控制器RAM)清零并进行验证。零值化完成后,可以使用JTAG/SPI从指令检索零值化证书,以确认零值化过程成功。如果使能系统控制器挂起模式,则此篡改响应不可用。用户可以选择在零值化后进入两种不同的状态:

·出厂状态——器件恢复到交付前的状态。

·不可恢复。甚至公司也无法访问器件的内部。

零值化完成后,可以通过专用JTAG/SPI端口导出零值化证书,向外部实体保证器件确实已执行零值化。

在当今竞争激烈的环境中,网络安全还远远不够。公司制造的设备有可能会落入其竞争对手和危险分子的手中。半导体产品必须具有各种内置的防篡改功能,组织可以利用这些功能来定制其对这些威胁的响应。如需了解