随着物联网的发展,出现了不分青红皂白的连接。反过来,随着重要性的增加,这已经将安全推向了前台;它现在涉及数据和控制路径的每一步,使其成为所有应用程序的组成部分。这一点在网络“边缘”的设备中更为明显,这些设备将构成物联网中的“事物”。

如果不加保护,这些“事物”中的每一个都可以轻松访问其他私有网络,引起各个垂直行业的关注,希望能够有效利用物联网。因此,集成设备制造商(IDM)现在将越来越多地为其所有产品添加安全功能。

就像存在的威胁的多样性一样,安全功能它具有多种形状和大小,并且在那些旨在提供原始处理性能的设备和那些将从边缘引入智能的设备之间进行区分。那些旨在为边缘设备提供支持的MCU,例如智能传感器和可远程访问的执行器,将需要更小,更低功耗设备的更安全功能;每个IDM都面临挑战,希望利用物联网的潜力。

信任级别

物联网上节点的具体要求取决于它的部署方式;连接到有线电源(例如恒温器)的设备可能不太关心超低功耗,例如远程传感器。一件制造设备上的致动器可以获得所需的所有动力,而可穿戴设备可能需要从周围环境中获取其使用的能量。然而,他们的共同点是需要安全地实现其主要目标。

幸运的是,微控制器对安全性的需求不仅仅被“强制”在行业中;一直有应用程序重视安全性,只是预计在未来十年左右对物联网做出贡献的设备数量将推动对这些设备的需求远高于过去。

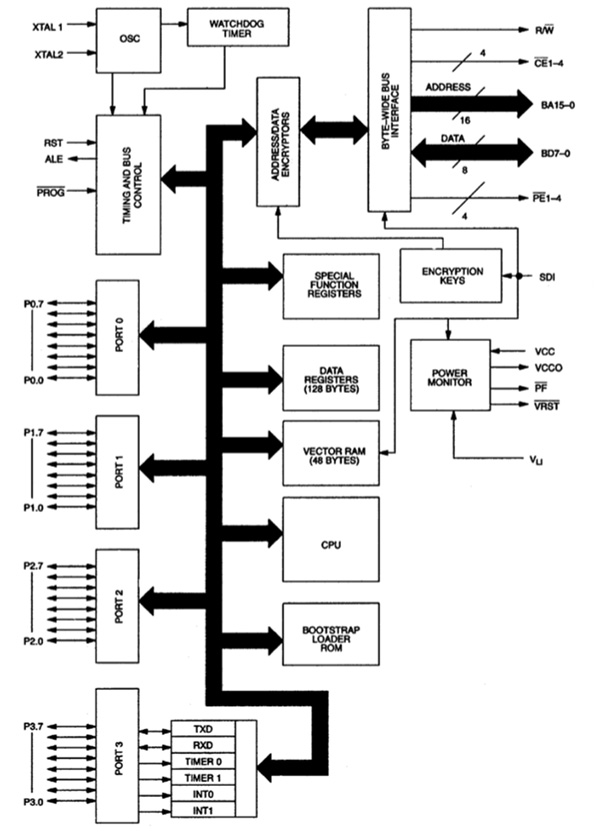

然而,这并不会使已建立的解决方案变得多余。事实上,它可能使它们更受欢迎,因为它们在安全应用程序中具有可靠的记录。这种设备的一个例子是Maxim Integrated的基于8051的DS5002FP安全微处理器; Dallas Semiconductor开发的传统产品。该设备的框图如图1所示。这实际上是先前设备DS500FP的改进版本,但与其前身一样,它以加密形式加载和执行应用软件,可以存储在备用电池中非易失性存储。加密算法使用内部存储和保护的密钥,任何查看或检索密钥的尝试都会导致其擦除。

图1:第二Maxim Integrated的DS500安全微处理器具有嵌入式加密算法和内部密钥保护功能。

该算法基于64位关键字,包含DES加密元素,而密钥只能加载来自片上真随机数发生器。这意味着永远不知道真正的键值;甚至没有开发者。自毁输入提供了进一步的安全性,如果断言(即使断电)将导致关键字和48字节矢量RAM区域的立即擦除。

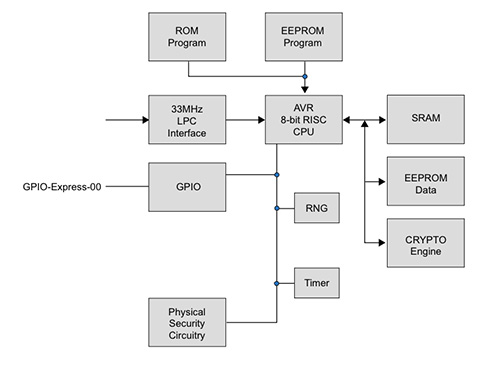

在某种程度上,标准的制定和采用是为了建立信任,因此一些OEM可以重视IDM实施的安全解决方案的独立认可并不奇怪。其中一个例子是Atmel的AT97SC3204:一个完全集成的安全模块,符合可信计算组(TCG)可信平台模块(TPM)1.2版规范。它基于AVR 8位RISC内核,并集成了Atmel的加密加速器引擎(图2),能够在200 ms内计算2048位RSA签名,并在40 ms内计算1024位RSA签名。 FIPS认可的伪随机数生成器用于密钥生成和TCG协议功能,开发人员也可以访问它们。 Atmel为OEM/ODM提供平台作为交钥匙解决方案,包括集成在芯片上的固件,以及操作系统的设备驱动程序。

图2:加密引擎有助于使Atmel的AT97SC3204完全符合可信计算组的可信平台模块规范(V1.2)。

解决方案

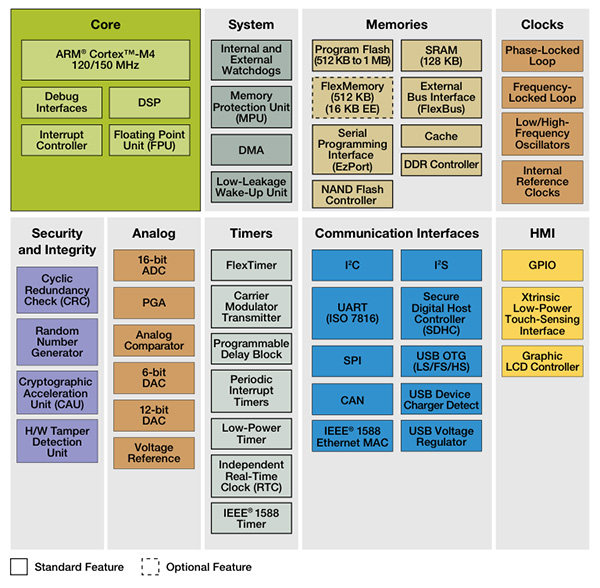

现在,解决方案也出现在需要在低功耗封装中获得更高性能的应用中,例如飞思卡尔的Kinetis K系列。这种广泛的系列在物理格式和代码兼容性方面提供可扩展性;并且作为可扩展性的一部分,其中包括安全性等可选功能。这些解决方案的共同点是ARM Cortex-M4内核,而安全性和完整性功能的数量各不相同。

例如,入门级K11系列提供带有循环冗余校验块的部件,而K21系列则提供可选的随机数生成器,加密加速和硬件篡改检测单元。在较高端,K71系列提供这些装置作为标准功能(图3)。

图3:飞思卡尔的Kinetis系列提供一系列安全和完整性单元。

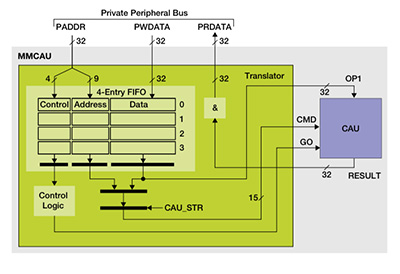

硬件加密协处理器(图4)与加密加速单元配合使用,可提高基于软件的安全加密/解密程序和消息摘要功能的吞吐量,支持DES,3DES,AES,MD5,SHA-1和SHA-256算法。它还能够通过使用标准处理器指令在软件中实现更别的功能。篡改检测模块提供安全密钥存储,内部/外部篡改检测,用于非安全闪存,以及温度,时钟,电源电压和物理攻击检测。除了拥有自己的电源和上电复位电路外,它还具有一个寄存器,用于记录任何检测到的篡改尝试的时间。

图4:飞思卡尔的硬件加密协处理器和加密加速单元提高了基于软件的安全加密/解密的吞吐量。

除了随机数发生器和篡改检测等标准技术外,一些制造商正在使用该工艺的基本特性来提供更高的安全性,例如德州仪器的MSP430 MCU,使用其非易失性铁电RAM(FRAM)制造,它引用的电压操作比EEPROM或传统闪存更强大。

与其他设备一样,MSP430FR5xx和MSP430FR6xx器件采用3DES,AES,RSA和ECC等加密技术。如前所述,需要密钥存储。 TI认为,出于多种原因,基于FRAM的MCU在生成和存储密钥时可提供优于其他MCU的优势。首先,FRAM的低功耗特性使得为每个会话存储新密钥更加可行,即使在电池供电的应用中也是如此。其次,攻击者不太可能检测到存储密钥的过程。这两个好处的原因是因为FRAM写入不需要预擦除或电荷泵,使其节能,同时不会引起闪电电荷泵引起的任何能量尖峰 - 这种浪涌可以被检测到并成为关键信号产生。此外,FRAM的近乎无限的耐久性意味着在产品的使用寿命期间可以多次重写关键位置。但也许引人注目的是,由于片内电容器,即使在周期内断电也能保证FRAM写操作完成。这与在EEPROM或闪存的读 - 写 - 擦除序列期间使用冗余存储器块镜像数据的需要形成对比,以克服在处理期间移除电源时丢失数据的风险。

结论

自从互联网进入我们的生活以来,用户一直受到安全攻击以及用于转移它们的各种防御机制,例如PC上的防病毒软件或处理来自未知发件人的任何电子邮件都是可疑的。但是,这些攻击通常是远程启动,通过基础设施无害传输并代表我们进行检测。用户通常甚至不知道已经检测到攻击。

通过物联网,尤其是将形成智能外围的众多节点,威胁变得更加明显。它不是远程发起攻击,而是可以想象它是物理的;潜在的黑客可以直接,亲自动手访问现在属于物联网的交换机,传感器或执行器。使用安全光MCU对抗此类攻击不仅需要代表用户提高警惕,还需要IDM付出更多努力。幸运的是,物联网的持续吸引力在于确保存在努力。

免责声明: 凡注明来源本网的所有作品,均为本网合法拥有版权或有权使用的作品,欢迎转载,注明出处。非本网作品均来自互联网,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。